El príncipe nigeriano

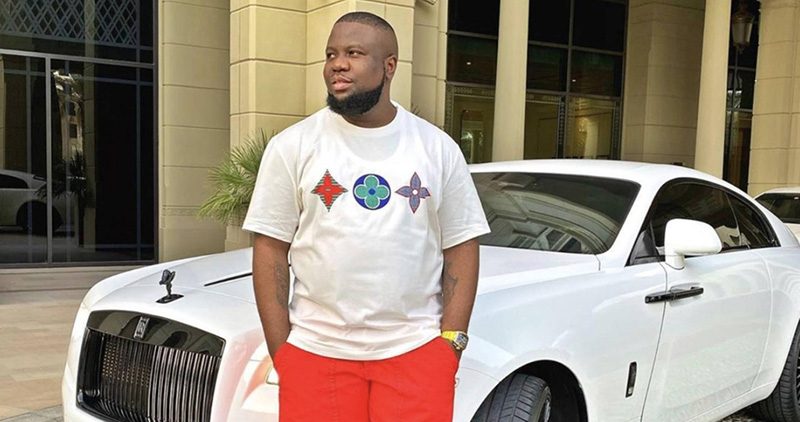

Ray ‘Hushpuppi’ Abbas es el nombre del estafador que aprovechó su astucia e influencia online para estafar a miles de usuarios. Ray, un hombre nigeriano de comienzos humildes, había llegado a amasar una increíble fortuna, siendo propietario (entre muchos otros bienes), de varios coches de la marca Rolls Royce, una importante cantidad de ropa y complementos de lujo, e incluso un jet privado.

Uno de los aspectos más curiosos de este delincuente cibernético, es que a pesar de ser un ladrón de guante blanco, este no permanecía en la sombra. Ray cuenta con un total de 2,5 millones de seguidores en Instagram, plataforma en la que habitualmente hacía ostentación de su lujoso estilo de vida, y donde se definía como un desarrollador de negocio dentro del sector inmobiliario.

El método de estafa que empleaba Abbas se basaba en comprometer cuentas de correo electrónico de empresarios, enviando mails en los que suplantaba la identidad de entidades u organismos. Este sistema fue exitoso durante años, hasta que el FBI fue capaz de vincular algunos de sus delitos con sus cuentas personales de Instagram, Snapchat, y otras plataformas online.

Algunos de los delitos de Ray Abba

Uno de los delitos que ha hecho público el gobierno norteamericano, es el de un traspaso de 900.000 dólares a nombre de un inversor neoyorkino que estaba efectuando la compra de un terreno. El hombre nigeriano, redactó un mail suplantando la identidad de un banco, en el que explicaba las pautas a seguir para hacer el traspaso a una cuenta diferente.

En el momento en el que este inversor se percató de la estafa y trató de cancelar dicha operación, la cuenta receptora ya no estaba activa, y ya no se podía acceder a dichos fondos ni retroceder en el proceso. Este solo fue uno de los muchos delitos que Abbas llevó a cabo durante el tiempo que estuvo activo, y la cantidad estafada ni si quiera se aproxima a las de otros delitos tanto previos como posteriores.

En otra ocasión, Ray encabezó un contundente ataque informático a un banco, accediendo a su sistema y trasladando dinero mediante transferencias a diversas cuentas pertenecientes a otros países. En esta estafa, Abbas obtuvo aproximadamente 13 millones de dólares, lo que explica cómo este ciberdelincuente podía llevar un estilo de vida tan lujoso sin tener un trabajo.

Esta no es la primera estafa que vemos de este tipo. Durante los últimos años, se han hecho habituales algunas estafas basadas en el envío de mails falsos que hacían creer a determinados usuarios que iban a recibir una cuantiosa herencia proveniente de un principado nigeriano (por supuesto, inexistente). Curiosamente, tan sólo un 5,5% de este tipo de emails se enviaban desde Nigeria.